官方报告揭露12.7万枚比特币流向:伪随机数漏洞是根源

近日,国家计算机病毒应急处理中心发布了一份权威技术报告,首次从区块链底层数据视角,系统性地复原了震惊全球的“陈志比特币盗窃案”全过程。报告不仅精准定位了导致12.7万枚比特币被盗的关键技术漏洞——伪随机数生成器安全性不足,更完整揭示了这批巨额资产在异常静默超过1300天后,被激活并转移至美国政府关联地址的清晰路径,为理解这起错综复杂的跨国数字资产案件提供了坚实的技术注脚。

报告清晰地勾勒了涉案比特币的来源与流向。技术分析表明,2019年至2020年间,127,272.06953176枚比特币通过挖矿收益(约17,800枚)、矿池工资(约2,300枚)及外部转入(约107,100枚)三个合法渠道累积于LuBian矿池。然而,2020年12月29日,黑客利用矿池系统采用的Mersenne Twister (MT19937-32)伪随机数生成器算法存在的低级漏洞——该算法仅提供32位熵,远低于比特币网络标准SHA-256算法的256位熵——在短短2小时8分钟内,系统性破解了数千个钱包地址的私钥,完成了巨额资产的非法转移。

报告指出,此次攻击呈现出高度自动化的特征,如统一手续费、批量执行、规律时间间隔等,表明这是一次有预谋的系统性攻击,而非偶然事件。

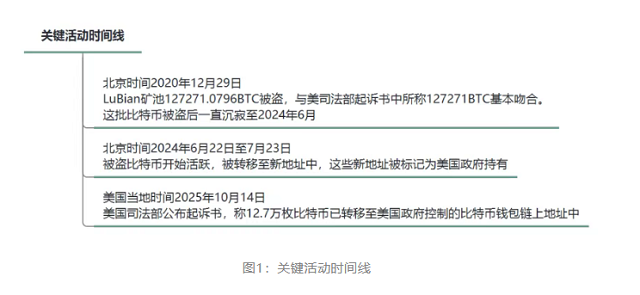

报告详细记录了资金转移的四个关键阶段,其中几个时间点尤为引人注目:

盗取与静默(2020年12月29日后):资产被盗后,在黑客控制地址中异常沉寂了约1300天,期间移动极少,此举不符合一般网络犯罪得手后迅速洗钱的模式。

激活与转移(2024年6月22日至7月23日):在长达32天的时间内,静默资产被分批、有序地转移至新的地址群。

司法程序介入(2025年10月14日):美国司法部正式发起针对这批比特币的没收程序。区块链数据显示,转移后的新地址被专业分析平台标记为“美国政府持有”。

报告秉持技术中立原则,重点强调了基于公开链上数据可验证的事实:即这批比特币确实经历了被黑客窃取的过程。然而,技术分析揭示的资金流转路径和时间节点,与美国司法部后续法律文件中的部分表述存在需要进一步澄清的差异。报告未对司法程序本身进行评判,但其客观呈现的链上数据,为公众和业界独立判断事件提供了关键的技术依据。

此次事件暴露了数字资产领域,尤其是大型持币机构在基础安全层面的巨大隐患。报告警示,私钥生成这类底层安全组件的缺陷,足以摧毁整个资产防护体系。为此,报告向行业提出核心建议:必须采用密码学安全的随机数生成器;对大规模资产,应强制使用多重签名、硬件钱包等更高等级的安全措施;同时,行业需建立更有效的异常交易监测与响应机制。

该技术报告的发布,不仅首次从数据层面系统还原了“陈志案”的真相,更凸显了在跨国数字资产监管与协作存在挑战的当下,独立、可信的技术溯源在厘清事实、维护正义方面不可替代的价值。它也为全球数字资产行业的安全实践敲响了警钟,强调了夯实安全根基的极端重要性。

下一篇:没有了

相关文章: